/https://www.ilsoftware.it/app/uploads/2023/05/img_26040.jpg)

Con la liberalizzazione dei nomi a dominio di primo livello da parte di ICANN si sono aperte enormi opportunità per le aziende ma anche per gli stessi criminali informatici.

ICANN (Internet Corporation for Assigned Names and Numbers) è un’organizzazione internazionale senza scopo di lucro responsabile della gestione e coordinazione del sistema dei nomi di dominio (DNS) a livello globale. La liberalizzazione dei nomi a dominio di primo livello si riferisce alla decisione di ICANN di introdurre nuovi TLD (top-level domain) di primo livello generici (gTLD) al di là dei tradizionali TLD come “.com”, “.org” e “.net”. Questa liberalizzazione è avvenuta nel 2011, quando ICANN ha avviato il programma New gTLD, consentendo l’introduzione di una vasta gamma di nuovi TLD.

Con il programma New gTLD, sono state introdotte decine di denominazioni di primo livello personalizzate: l’elenco completo, che contiene anche i nomi storici, è consultabile in questo file di testo. In un altro articolo abbiamo visto i possibili utilizzi di un dominio personalizzato e chiarito il ruolo di registry e registrar.

Con l’aumentare del numero di gTLD utilizzabili a livello mondiale, è cresciuto anche il numero dei registry o “registri”: si tratta delle organizzazioni e degli enti che hanno l’autorità e la responsabilità di gestire e mantenere il database centrale dei nomi di dominio di primo livello (TLD). Il registry controlla l’assegnazione e la registrazione dei nomi di dominio all’interno di un TLD specifico.

Viceversa, il registrar è un’organizzazione o un’azienda che agisce come intermediario tra gli utenti finali e il registry. Il registrar è autorizzato dal registry a registrare nomi di dominio a nome dei clienti. Le persone o le aziende che desiderano registrare un nome di dominio di secondo livello basato su un TLD specifico, devono farlo attraverso un registrar accreditato.

Quali minacce possono arrivare dai domini .zip e .mov

Interrogando il database pubblico di ICANN, si scopre che per i gTLD .zip e .mov il registry competente è Charleston Road Registry ovvero una società di registrazione dei domini di primo livello che fa parte dell’azienda madre Google. Di recente, infatti, Google ha aperto alla possibilità, da parte degli utenti finali, di chiedere la registrazione di nomi a dominio di secondo livello utilizzando nuovi TLD, tra cui anche .zip e .mov.

L’azienda di Mountain View offre infatti anche in Italia il servizio Google Domains consentendo ai suoi utenti di acquisire la titolarità di un nome a dominio, gestire i relativi record DNS e costruire servizi attorno al secondo livello prescelto.

Google aveva stipulato un contratto con ICANN fin dal 2014 per la gestione dei domini .zip e .mov ma solo ultimamente, insieme con altri gTLD, il loro utilizzo è stato pubblicamente aperto al pubblico (ovvio, ad esempio, che l’azienda guidata da Sundar Pichai manterrà per sé domini come .google e .youtube).

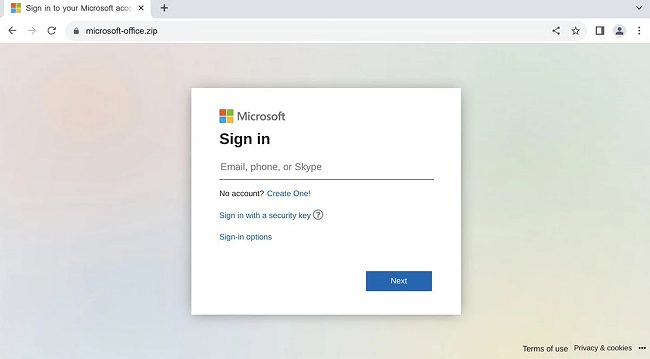

Da più parti si segnala che i criminali informatici stanno registrando dominio di secondo livello .zip e .mov con il preciso obiettivo di lanciare attacchi phishing e trarre in inganno gli utenti. Prendete per esempio l’immagine condivisa dai ricercatori di Silent Push Labs: come si vede, in questo caso gli aggressori hanno registrato dei domini che utilizzano i termini microsoft-office e microsoft-office365 insieme con il gTLD .zip. L’obiettivo è evidentemente quello di indurre le vittime a ritenere che si tratti di nomi a dominio di proprietà di Microsoft e far introdurre loro credenziali di accesso e dati personali.

Guardate anche l’esperimento condotto dal ricercatore Bobby Rauch: sapreste dire quali dei due link che sembrano fare riferimento a GitHub è malevolo e punta a un file dannoso? Probabilmente avreste qualche difficoltà.

Provate infatti a dare un’occhiata al sorgente HTML della pagina: utilizzando caratteri Unicode nell’URL insieme con il carattere che delimita il nome utente in un indirizzo (@) è possibile mostrare un link ma allo stesso tempo indirizzare al clic l’utente verso un file malevolo ospitato su un dominio .zip o .mov. La tecnica è “sottile” e può diventare una vera e propria bomba in mano dei criminali informatici e dei soggetti che ogni giorno sono dediti ad attività phishing.

/https://www.ilsoftware.it/app/uploads/2025/04/collegamento-terabit-wirless-ottico.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/addio-google.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/https-certificati-digitali-tls-durata-ridotta.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/google-discover-desktop.jpg)