Microsoft ha lanciato l’allarme dopo la scoperta di un nuovo malware battezzato Adrozek che si è prepotentemente diffuso sui sistemi degli utenti di tutto il mondo nel corso degli ultimi mesi. A testimonianza di quanto la minaccia sia efficace, Adrozek è riuscito a infettare oltre 30.000 sistemi Windows in un solo giorno.

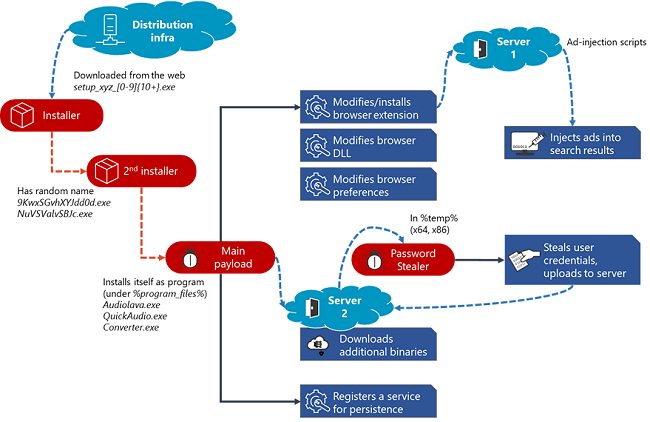

Il malware si diffonde usando la tecnica nota come drive-by download: la porta di accesso preferita è quindi il browser web, specie se non aggiornato da parte dell’utente.

Microsoft non lo specifica nella sua analisi ma quasi sicuramente i criminali informatici tentano di sfruttare vulnerabilità note presenti nei principali browser (se non aggiornati all’ultima versione) per provare a disporre il download e l’esecuzione del codice nocivo.

Una volta in esecuzione sul sistema Windows, Adrozek prova a celare la sua presenza scimmiottando i nomi di noti driver audio e crea un nuovo servizio con lo stesso nome.

Il malware è stato progettato e sviluppato per sottrarre le credenziali personali dai password manager dei principali browser (vedere Password manager dei browser: non sono sicuri. Anche dopo la modifica di Google e Password salvate: come e dove trovarle) e per modificare in profondità il comportamento del programma che si usa per navigare sul Web: bersagliati sono Chrome, Edge, Firefox e Yandex Browser.

Se non viene rilevato e bloccato, Adrozek aggiunge estensioni al browser una serie di estensioni malevole, modifica una DLL specifica per ogni browser, le sue impostazioni al fine di inserire annunci non autorizzati nelle pagine web spesso in aggiunta a quelli già presenti (soprattutto vengono alterati i risultati restituiti dal motore di ricerca).

Microsoft ha rilevato che Adrozek continua a restare molto attivo e gli sviluppatori del malware hanno aggiunto ulteriori domini attraverso i quali inviare le istruzioni da eseguire sui sistemi infettati. “L’infrastruttura di distribuzione del malware è molto dinamica: alcuni domini sono rimasti in funzione per un solo giorno mentre sono attivi più a lungo, fino a 120 giorni“, commentano gli esperti del Microsoft 365 Defender Research Team. “È interessante notare che abbiamo visto alcuni dei domini distribuire applicazioni benigne come Process Explorer. Probabilmente si tratta di un tentativo da parte degli aggressori di migliorare la reputazione dei loro domini e URL provando contemporaneamente a eludere le protezioni antimalware attivate sulla rete“.

Il malware disattiva i controlli di sicurezza su Edge, Chrome e sugli altri browser web basati su Chromium e disabilita anche gli aggiornamenti automatici del browser sui computer infetti per assicurarsi che i componenti del browser modificati non vengano automaticamente ripristinati.

/https://www.ilsoftware.it/app/uploads/2023/05/img_22273.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/vpn-estero.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/Gemini_Generated_Image_truffa-whatsapp-image-scam-foto.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475511.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/amazon-blink-outdoor-2025.jpg)