/https://www.ilsoftware.it/app/uploads/2023/05/img_17421.jpg)

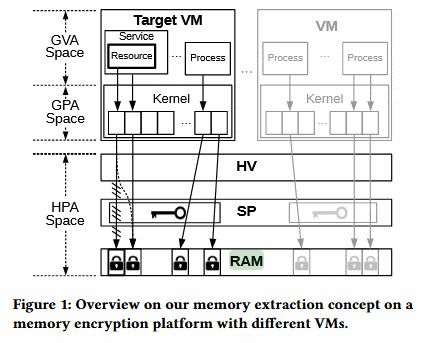

Non c’è pace, quest’anno, per i produttori di CPU. Un gruppo di ricercatori del Fraunhofer Institute ha dimostrato che è possibile recuperare dati personali con la Secure Encrypted Virtualization (SEV), un meccanismo progettato per proteggere il contenuto delle macchine virtuali in esecuzione sui server basati su processore AMD.

Gli esperti hanno spiegato che l’attacco, battezzato SEVered, permette di accedere alla versione in chiaro dei dati conservati nella memoria del sistema guest (in esecuzione all’interno della virtual machine).

La tecnica impiegata dai ricercatori del Fraunhofer Institute è stata dettagliata in questo documento tecnico e si basa sull’invio di una serie di successive richieste della medesima risorsa conservata in memoria contestualmente con una rimappatura delle pagine della memoria.

La macchina virtuale, infatti, salva una parte delle informazioni che utilizza nella RAM del sistema host e la protezione esercitata da SEV non risulta sufficiente per impedire a un aggressore di estrarre dalla macchina virtuale tutto il contenuto della memoria.

Perché l’aggressione vada in porto, comunque, i criminali informatici devono necessariamente modificare l’hypervisor installato sul server, cosa che complica l’attacco.

Per effettuare i test, i tecnici del Fraunhofer Institute hanno utilizzato un processore AMD EPYC 7251, rilasciato dalla casa di Sunnyvale esattamente un anno fa, nel giugno 2017.

/https://www.ilsoftware.it/app/uploads/2025/04/amd-epyc-9005-turin-ubuntu-linux-prestazioni.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/chip-tenstorrent-blackhole.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/accordo-intel-tsmc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/intel-inside-2025.jpg)