Un packet sniffer o analizzatore di protocollo è un particolare software che è in grado di analizzare la tipologia e il contenuto dei pacchetti dati in transito combinando ed estraendo tutte le informazioni più utili. Tra i più noti c’è Wireshark che consente di analizzare tutto il traffico dati all’interno della rete locale: Wireshark, una breve guida all’uso, con la possibilità quindi di elaborare i pacchetti dati diretti da o verso altri sistemi connessi alla LAN.

In questi giorni, dopo la pubblicazione di questo intervento da parte di Microsoft abbiamo appreso che Windows 10, addirittura dal momento in cui è stato rilasciato il feature update Aggiornamento di ottobre 2018 (versione 1809) include un packet sniffer, chiamato Packetmon.

Nel suo intervento Microsoft spiega come usare Packetmon (pktmon.exe) per verificare l’effettiva attivazione del protocollo DNS over HTTPS (DoH) a livello di sistema operativo: DNS over HTTPS in Windows 10: supporto in arrivo.

L’utilità Packetmon può essere utilizzata per venire incontro a molteplici necessità.

Curiosamente Microsoft non ha pubblicato alcuna guida per l’utilizzo del suo packet sniffer integrato in Windows 10.

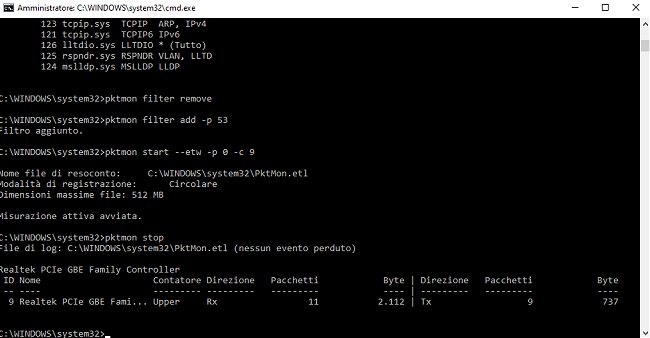

Per sapere come si usa, tuttavia, basta aprire una finestra del prompt dei comandi con i diritti di amministratore e digitare semplicemente pktmon. Scrivendo pktmon seguito da un comando specifico quindi da help, si ottiene la sintassi corretta.

Digitando pktmon filter add -p seguito dal numero della porta di comunicazione da monitorare, Packetmon riconoscerà e annoterà tutto il traffico in transito sulla porta specificata.

Il comando pktmon comp list consente di ottenere la lista delle interfacce di rete associate a schede fisiche e virtuali. Annotando l’ID di un’interfaccia – Ethernet o WiFi – si può fare in modo che il packet sniffer monitori solo le comunicazioni rete che interessano.

Il comando pktmon start --etw -p 0 -c NN permette di avviare il monitoraggio. Al posto di NN si dovrà inserire l’ID della scheda di rete rilevato in precedenza.

Per fermare la raccolta dei dati scambiati sulla rete si dovrà digitare pktmon stop mentre con pktmon filter remove si possono eliminare i filtri impostati.

Per impostazione predefinita il file di log contenente le informazioni sui pacchetti dati registrati viene salvato nel percorso %systemroot%\System32\PktMon.etl.

Per aprirlo si può premere Windows+R, digitare eventvwr.msc, scegliere Azione, Apri registro salvato quindi selezionare il file %systemroot%\System32\PktMon.etl.

Il file di registro sarà consultabile nella sezione Registri salvati accessibili dalla colonna di sinistra.

Con l’arrivo di Windows 10 Aggiornamento di maggio 2020 (version 2004), Packetmon introdurrà il monitoraggio in tempo reale del traffico di rete.

Basterà aggiungere i parametri -l real-time (esempio: pktmon start --etw -p 0 -c NN -l real-time per vedere apparire a schermo le informazioni sui pacchetti dati intercettati e corrispondenti ai filtri imposti.

/https://www.ilsoftware.it/app/uploads/2023/05/img_21201.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/schermata-blu-windows-11-diventa-nera.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/nuovo-trucco-installazione-windows-11-senza-account-microsoft.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/windows-11-senza-connessione-rete-blocco-microsoft.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/windows-11-aggiornamento-KB5053656.jpg)