Un ricercatore che collabora con l’olandese Fox-IT, società specializzata nella fornitura di prodotti e servizi per la sicurezza informatica, Dirk-jan Mollema, ha spiegato di aver individuato una pericolosa vulnerabilità che consente a un normale utente di Microsoft Exchange di diventare amministratore della piattaforma aziendale.

Un bel guaio considerate le conseguenze alle quali può condurre un attacco capace di sfruttare le vulnerabilità appena messe a nudo in Exchange.

In realtà i tecnici di Microsoft hanno recentemente reso disponibile un importante aggiornamento di sicurezza che permette, una volta installato lato server, di risolvere alcune vulnerabilità che possono facilitare l’acquisizione di privilegi più elevati da parte di utenti non autorizzati: vedere questa pagina di supporto.

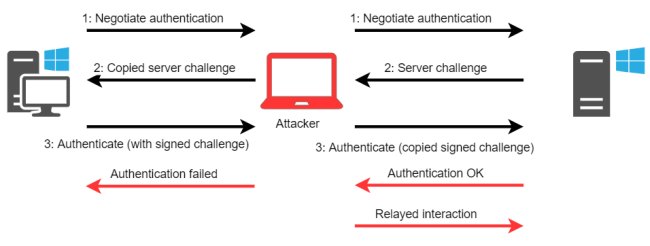

Mollema spiega di aver utilizzato assieme tre distinte lacune di sicurezza che, combinate, permettono di assumere il controllo del server Exchange da parte di utenti non aventi titolo.

Si tratta di un nuovo approccio che consiste nell’unire tre vulnerabilità note, quindi – molto probabilmente – alcune già parzialmente risolte da Microsoft.

L'”utilizzo creativo” dei bug già conosciuti, ha però permesso a Mollema di sviluppare codice proof-on-concept utilizzabile per aggredire sistemi del tutto aggiornati (con l’installazione delle patch ufficiali) Exchange 2013 su Windows Server 2012 R2 con controller di dominio basato su Windows Server 2016 DC; Exchange 2016 su Windows Server 2016 con controller di dominio Windows Server 2019; Exchange 2019 su Windows Server 2019.

L’autore della scoperta, al paragrafo Mitigations, offre diversi modi per azzerare i rischi di attacco mentre Microsoft conferma che le patch correttive saranno rilasciate nel più breve tempo possibile, molto probabilmente durante il patch day di febbraio (il 12 febbraio prossimo).

Aggiornamento del 8/2/2019: In attesa del rilascio della patch ufficiale, in questo bollettino Microsoft indica alcuni interventi per azzerare i rischi di attacco.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18666.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/surfshark-vpn-compleanno.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/rootkit-linux-io_uring.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_476256.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_476217_1745479064.jpeg)