/https://www.ilsoftware.it/app/uploads/2023/05/img_17721.jpg)

Nelle scorse settimane la Polizia Postale aveva lanciato l’allarme su una nuova forma di estorsione che sta prendendo sempre più piede anche in Italia. Nell’intervento pubblicato a questo indirizzo si spiega che “può capitare, in questi giorni, di ricevere una strana email, per lo più in lingua inglese, che reca nell’oggetto il nostro indirizzo di posta elettronica e la nostra password, attuale o passata“.

L’email inizia con la minacciosa frase “I do know (…) is your password. Most importantly, I am aware about your secret and I have evidence of this” ovvero “So che questa è la tua password e, cosa più importante, sono al corrente del tuo segreto avendone le prove“.

Il presunto aggressore remoto sostiene di aver sottratto una password dell’utente mentre questi stava visitando un sito pornografico e sostiene di essere in possesso della registrazione proveniente dalla webcam del sistema in uso mentre la vittima stava guardando tale contenuto.

Minacciando di pubblicare tutto online e di condividere il video acquisito con amici e parenti dell’utente, l’aggressore prova ad estorcere un riscatto in denaro (da versarsi in Bitcoin).

Diverse testate italiane si sono affrettate a parlare di “nuova minaccia” senza mettere in evidenza che si tratta di un “bluff”. Lo stesso Brian Krebs ne aveva parlato invitando gli utenti a non preoccuparsi, almeno per ciò che riguarda il presunto video in mano ai criminali informatici.

L’email recapitata a centinaia di migliaia di utenti in tutto il mondo è infatti un ottimo esempio di ingegneria sociale: il fatto che nell’oggetto del messaggio compaia una password effettivamente utilizzata o usata in passato non deve sorprendere.

Essa non è stata raccolta su nessun dispositivo dell’utente ma è presente negli elenchi di credenziali sottratti in passato in incidenti che hanno coinvolto diversi provider e fornitori di servizi online.

Facile per gli spammer allestire un server SMTP in grado di email a tutti gli account contenuti in una lista insieme con la password sottratta in un precedente incidente.

Conoscete Have I been pwned? Si tratta di un servizio web che informa gli utenti se qualche loro password, associata a specifici account, fosse caduta in mano di terzi durante un attacco informatico.

Have I been pwned raccoglie la lista completa degli account utente rastrellati dai criminali informatici durante le aggressioni sferrate nei confronti dei vari provider. Quando una società fornitrice di un servizio online subisce un attacco e vengono pubblicate le credenziali altrui, gli amministratori di Have I been pwned le raccolgono e le aggiungono nel database. I dati acquisiti non vengono ovviamente diffusi pubblicamente su Have I been pwned ma gli utenti di tutto il mondo possono interrogare il servizio per capire se le loro credenziali possano essere in mano ai criminali informatici (vedere ad esempio Online 711 milioni di credenziali di account e server SMTP).

Anche nei giorni scorsi l’autore di Have I been pwned ha rivelato di aver rinvenuto oltre 42 milioni di credenziali (42 milioni di credenziali di accesso inviate all’autore di Have i been pwned) e altri ricercatori, effettuando un’indagine con il noto motore Shodan, hanno raccontato di averne scoperte – pubblicate online su diversi siti – altri 11 milioni di nomi utente e password.

Il problema principale – e su questo punto vogliamo mettere in guardia i nostri lettori – è se la password indicata nell’email truffaldina fosse ancora in uso. Ciò che è bene fare quindi è:

– Accertarsi che tale password non risultasse ancora in uso, su nessuno dei propri account.

– Verificare l’utilizzo di password sufficientemente lunghe e complesse.

– Non usare mai le stesse password su account diversi.

– Ove possibile, servirsi dei meccanismi di autenticazione a due fattori.

Maggiori informazioni nel nostro articolo Creare password sicura: oggi ricorre il World Password Day.

Altre truffe molto simili particolarmente in voga

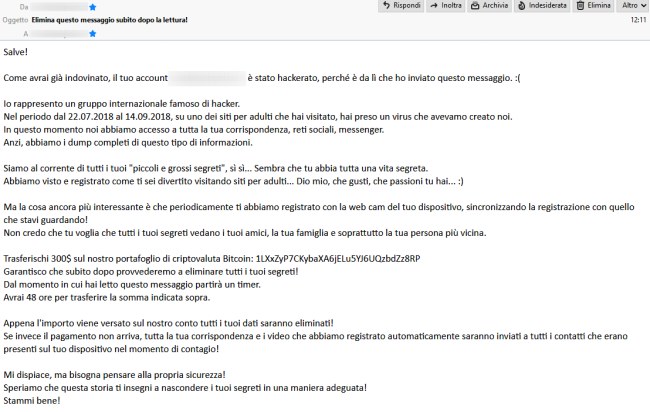

Uno schema molto simile e le stesse tattiche di ingegneria sociale vengono sfruttate per altre truffe particolarmente diffuse anche in Italia. Ecco l’esempio di un’email che abbiamo recentemente ricevuto su alcuni nostri account di posta elettronica:

Già l’incipit dovrebbe far sorridere: “Il tuo account (…) è stato hackerato, perché è da lì che ho inviato questo messaggio. (…) Io rappresento un gruppo internazionale famoso di hacker. Nel periodo dal 22.07.2018 al 14.09.2018, su uno dei siti per adulti che hai visitato, hai preso un virus che avevamo creato noi. In questo momento noi abbiamo accesso a tutta la tua corrispondenza, reti sociali, messenger“. Prosegue poi con una minaccia: “Siamo al corrente di tutti i tuoi “piccoli e grossi segreti”. (…) Ma la cosa ancora più interessante è che periodicamente ti abbiamo registrato con la web cam del tuo dispositivo, sincronizzando la registrazione con quello che stavi guardando! Non credo che tu voglia che tutti i tuoi segreti vedano i tuoi amici, la tua famiglia e soprattutto la tua persona più vicina“.

A parte il “Trasferischi 300$” di fantozziana memoria, tentativi di truffa del genere non dovrebbero ormai neppure destare il minimo dubbio. I nostri lettori sanno benissimo che il mittente di un’email può essere banalmente falsificato (email spoofing) e che soltanto se utilizzati meccanismi come SPF e DKIM permettono di accertare il reale mittente o comunque la provenienza di un messaggio di posta.

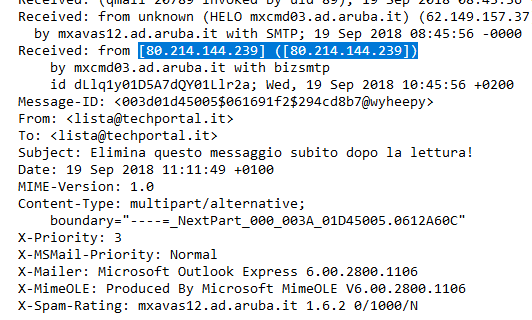

Come spiegato nell’articolo Da dove arriva una mail e chi l’ha inviata? basta in ogni caso accedere al sorgente dell’email (“messaggio originale”) per accorgersi come il messaggio di posta sia partito da un host fuori Italia.

L’indirizzo IP che appare per ultimo, accanto all’ultimo Received: from dall’alto verso il basso è l’host usato dal truffatore per inviare l’email. Usando un servizio come questo è possibile conoscere la rete e il nome del corrispondente provider da cui è partito il messaggio.

/https://www.ilsoftware.it/app/uploads/2025/04/Gemini_Generated_Image_truffa-whatsapp-image-scam-foto.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475511.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/amazon-blink-outdoor-2025.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/ragazza-usa-smartphone.jpg)