I ricercatori di AdaptiveMobile Security hanno scoperto un attacco che sarebbe già attivamente sfruttato da gruppi di criminali informatici per monitorare i telefoni altrui con la possibilità di stabilire la posizione degli utenti ed eseguire operazioni potenzialmente molto pericolose.

Secondo gli esperti non si tratterebbe di nulla di “teorico”: “riteniamo che questa vulnerabilità sia stata sfruttata almeno negli ultimi 2 anni principalmente a fini di sorveglianza“, si legge nell’analisi pubblicata in queste pagine.

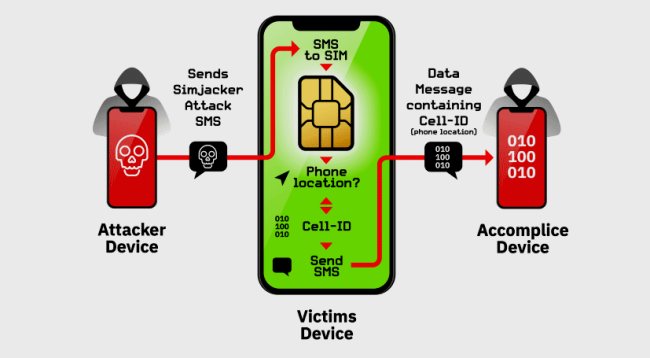

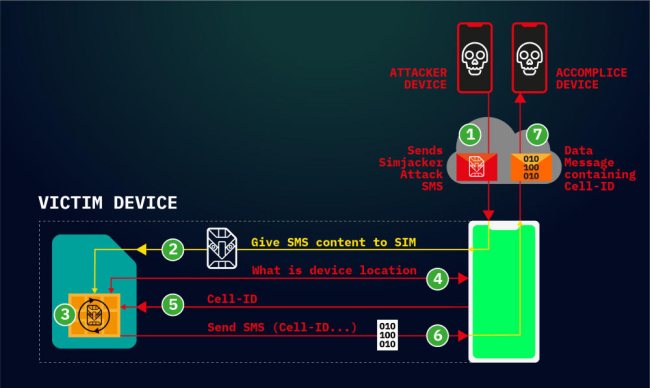

Ciò che desta preoccupazione è che l’attacco può essere sferrato usando la stessa interfaccia impiegata per la gestione degli SMS. Il simjacker attack poggia sull’utilizzo delle istruzioni SIM Toolkit (STK) parte integrante dello standard GSM. Inviando alla scheda SIM della vittima un particolare messaggio contenente istruzioni STK predisposte ad arte, queste verranno automaticamente interpretate ed eseguite.

La maggior parte delle schede SIM in circolazione, infatti, utilizza un software di ridottissime dimensioni chiamato S@T Browser che di norma dovrebbe processare le richieste inviate dagli operatori di telecomunicazioni e legate alla gestione degli abbonamenti e dei servizi telefonici di base.

Il team di AdaptiveMobile ha spiegato che gli attacchi Simjacker possono essere utilizzati per istruire i telefoni a inviare dati di localizzazione e codici IMEI via SMS a un dispositivo controllato da terzi non autorizzati oppure a effettuare vere e proprie chiamate.

A peggiorare le cose il fatto che l’attacco Simjacker è completamente silenzioso: le vittime non vedono nuovi messaggi SMS in arrivo o in uscita. Questo particolare comportamento permette ai criminali di bombardare continuamente le vittime con messaggi SMS e di tenere traccia della loro posizione.

Inoltre, poiché gli attacchi Simjack sfruttano una tecnologia residente sulla SIM card, l’attacco va a segno anche indipendentemente dal tipo di dispositivo dell’utente.

“Abbiamo osservato che i dispositivi di quasi tutti i produttori sono stati presi di mira: Apple, ZTE, Motorola, Samsung, Google, Huawei e persino i dispositivi IoT con schede SIM inserite al loro interno“, hanno dichiarato i ricercatori.

Poiché AdaptiveMobile ha preferito, almeno per adesso, non rivelare il nome dei soggetti che nel corso dell’ultimo biennio ha sfruttato l’attacco Simjacker, non è chiaro se la problematica in questione sia stata utilizzata per monitorare le attività e gli spostamenti di criminali o terroristi oppure sfruttata in maniera abusiva per tracciare dissidenti, giornalisti od oppositori politici.

Gli autori si augurano che a questo punto gli operatori di telecomunicazioni possano attivarsi per bloccare ogni tentativo di attacco a livello di rete.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19913.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/brick-blocco-iphone-vulnerabilita.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/agcom-filtro-bloccare-spam-telefonico.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475604.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_475352_1744787408.jpeg)