/https://www.ilsoftware.it/app/uploads/2023/05/img_16911.jpg)

I ricercatori di Trustwave hanno rilevato una campagna spam collegata alla diffusione di documenti Word malevoli, distribuiti come allegato al messaggio di posta elettronica.

La principale caratteristica di questa nuova ondata di malware è che l’apertura del documento Word malevolo provoca l’automatica sottrazione, da parte di terzi, delle password memorizzate nel browser, nel client email, nei client FTP e così via.

L’attacco non sfrutta le macro di Word ma, piuttosto, combina una serie di espedienti e di vulnerabilità della suite Office.

Dettagliarle tutte sarebbe complesso; preferiamo quindi limitarci a elencare come si svolge l’aggressione una volta malauguratamente aperto il file Word malevolo:

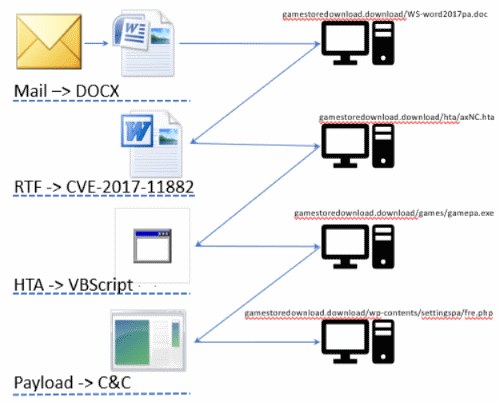

1) Il file DOCX aperto contiene un oggetto OLE integrato (“embedded”).

2) L’oggetto OLE provvede ad effettuare il download e l’apertura di un file RTF.

3) Il documento sfrutta quindi la vulnerabilità presente nell’Equation Editor di Office (CVE-2017-11882). Ne avevamo parlato nell’articolo Vulnerabilità in tutte le versioni di Office permette l’esecuzione di codice malevolo.

4) Il codice exploit esegue un’applicazione MSHTA (Microsoft HTML) da riga di comando.

5) L’applicazione MSHTA scarica e avvia un file HTA.

6) Attraverso tale file viene richiamato uno script PowerShell che scarica e installa sul sistema un malware capace di rubare le password dell’utente.

7) Il malware raccoglie le password salvate nei browser web, nei client di posta e nei client FTP.

8) Il malware invia i dati raccolti a un server remoto.

Gli esperti di Trustwave affermano di aver già assistito ai primi attacchi che sfruttano questo modus operandi ed è prevedibile che il numero delle aggressioni possa aumentare esponenzialmente nei prossimi giorni e settimane.

Fortunatamente, le patch per Office rilasciate da Microsoft a gennaio consentono di neutralizzare le funzionalità dell’Equation Editor sfruttate dai criminali informatici. Il consiglio è quindi quello di installare immediatamente gli aggiornamenti disponibili per il pacchetto Office.

Una volta che un codice dannoso va in esecuzione sul proprio sistema il danno è fatto: è vero che i browser richiedono la password dell’account utente in uso per accedere all’elenco delle credenziali memorizzate in locale ma è altrettanto vero che questa semplice misura di sicurezza può essere facilmente superata (vedere gli articoli Password dimenticata, come trovare quella di Windows, Gmail e di altri servizi e Il browser mostra la password celata da pallini o asterischi: non è un problema).

/https://www.ilsoftware.it/app/uploads/2025/04/office-2016-crash-patch.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/installazione-office-microsoft-365-gratuito.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/startup-boost-precaricamento-office.jpg)

/https://www.ilsoftware.it/app/uploads/2023/05/img_24968.jpg)