Le principali aziende che si occupano di sicurezza informatica stanno pubblicando in questi giorni dei resoconti le cui conclusioni appaiono molto simili: le principali fonti di infezione nelle imprese sono diventati documenti Office malevoli.

Gli esperti di Kaspersky spiegano che i criminali informatici, soprattutto per gli attacchi mirati, utilizzano molto di meno le vulnerabilità web mentre preferiscono sfruttare vulnerabilità della suite Microsoft Office.

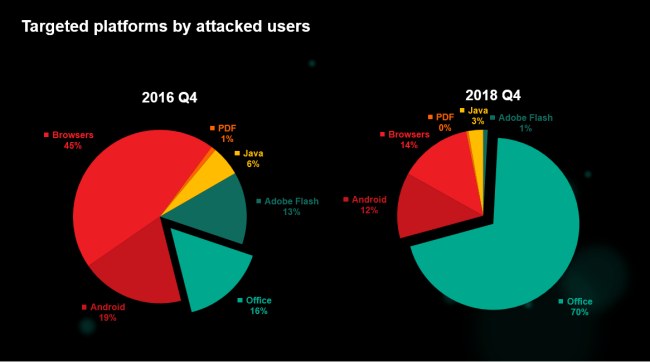

Negli ultimi mesi del 2018, Office è diventato il vettore d’attacco preferito con il 70% del totale mentre due anni fa la percentuale non superava il 16%.

La superficie d’attacco che contraddistingue Office è infatti estremamente ampia: tanti sono i formati che la suite Microsoft gestisce, tante le interazioni possibili con il sistema operativo e gli altri software, molteplici le tecnologie che gli utenti possono utilizzare.

Proprio a partire dallo scorso anno, il numero di zero-day è aumentato significativamente nel caso di Office, segno evidente del rinnovato interesse da parte dei criminali informatici per la suite di casa Microsoft.

Fonte: Kaspersky Lab

Kaspersky osserva come gli aggressori preferiscano errori logici e come le varie lacune di sicurezza vengano rapidamente inserite in tool automatici, disponibili in rete, che permettono di “confezionare” documenti Office malevoli.

Gli esperti russi sottolineano che le vulnerabilità a suo tempo scoperte nell’equation editor di Office (identificativi CVE-2017-11882 e CVE-2018-0802) restano ancor oggi le più sfruttate in assoluto (vedere Vulnerabilità in tutte le versioni di Office permette l’esecuzione di codice malevolo e Rubare le password altrui con un semplice documento Word è possibile).

Kaspersky fa notare che a meno che gli utenti non aggiornino Office (persiste quindi il problema legato alla scarsa propensione nell’installazione degli aggiornamenti su tutti i sistemi usati nell’impresa), le vulnerabilità individuate nell’equation editor funzionano su tutte le versioni di Word rilasciate negli ultimi 17 anni.

Fare leva su tali lacune, inoltre, non presuppone di disporre di particolari abilità tecniche. Inoltre, nessuna delle vulnerabilità più sfruttate interessa Office in sé quanto, piuttosto, componenti software ad esso collegati.

Dall’azienda fondata da Eugene Kaspersky si cita anche l’interessante esempio della vulnerabilità CVE-2018-8174: il codice exploit è stato individuato in un documento Word malevolo, utilizzato per mettere a segno attacchi mirati, ma la vulnerabilità riguarda di fatto il vecchio Internet Explorer. In altre parole, il documento Word viene sfruttato come leva per eseguire codice nocivo sulla macchina dell’utente invocando il caricamento di Internet Explorer indipendentemente dal browser web configurato come predefinito.

Come bloccare gli attacchi che utilizzano documenti Office malevoli

Vista la diffusione su larga scala degli attacchi che sfruttano falle di sicurezza via a via emerse nelle varie versioni di Office, è importante adottare alcune precauzioni al fine di scongiurare problemi che possano provocare la sottrazione di informazioni riservate, perdite di dati e di denaro.

Per difendersi suggeriamo innanzi tutto di seguire i suggerimenti pubblicati nell’articolo Sicurezza informatica, come difendersi dalle minacce più moderne in ufficio e in azienda.

Le principali aziende che si occupano di sviluppare soluzioni per la sicurezza informatica mettono a disposizione dei clienti strumenti avanzati per la protezione degli endpoint. Il concetto di sicurezza deve fare rima con prevenzione, rilevazione e risposta e in azienda è oggi indispensabile utilizzare un approccio centralizzato per il rilevamento e il blocco tempestivo di eventuali minacce.

Alcune minacce sono progettate per gli attacchi su larga scala (si pensi ai ransomware che prendono di mira quanti più utenti possibile per chiedere loro un riscatto in denaro) ma le aggressioni APT (Advanced Persistent Threat), pensate per bersagliare un singolo professionista o un’impresa ben precisa, sono purtroppo sempre più comuni.

Anche chi utilizza lato server soluzioni antivirus e antispam evolute avrà certamente notato che sulle workstation di dipendenti e collaboratori talvolta arrivano comunque messaggi phishing che invitano ad aprire gli allegati malevoli.

Sempre più spesso (capita sovente anche a noi), i criminali informatici usano tecniche astute per catturare l’attenzione dei destinatari dell’email inserendo nel messaggio riferimenti, scritti in italiano, alle attività dell’azienda, alle sue procedure e ai suoi flussi di lavoro.

In questo caso si parla di spear phishing perché gli aggressori, nell’intento di persuadere l’utente ad aprire un allegato malevolo, forniscono informazioni che all’apparenza paiono legittime e correlate.

L’errore di un dipendente nell’aprire un file malevolo allegato all’email può avere serie conseguenze per le aziende e gli enti pubblici.

Se la rete locale non fosse correttamente configurata, isolando ad esempio i dispositivi che forniscono funzionalità critiche e operando una corretta gestione dei permessi, un aggressore può sfruttare la singola workstation del dipendente per farsi largo all’interno della LAN e delle risorse condivise.

Con i dati rubati i criminali possono appropriarsi di informazioni sensibili dal punto di vista commerciale, commettere atti di spionaggio industriale, provocare danni, sottrarre denaro e molto altro ancora.

Alcuni passaggi utili a bloccare gli attacchi APT e impedire l’utilizzo di documenti Office come leva per aggredire l’impresa:

1) Informazione e formazione. Innanzi tutto, i dipendenti dell’azienda devono essere consapevoli delle minacce. Devono sapere che nelle loro caselle di posta potrebbero arrivare messaggi dannosi contenenti allegati pericolosi.

2) Proteggere gli endpoint. Già una buona soluzione per la sicurezza dei singoli endpoint protegge dalla maggioranza delle minacce (quelli che vengono chiamati commodity malware). La scelta di una buona soluzione antimalware che sia in grado di svolgere una verifica sul comportamento di ciascun file aperto sul sistema è fondamentale.

3) Gestione dei permessi degli account e delle risorse condivise. In azienda non si dovrebbero mai fornire a collaboratori e dipendenti account utente dotati dei diritti amministrativi. A questo proposito è fondamentale controllare che ciascun utente possa accedere alle risorse condivise di sua esclusiva competenza.

È inoltre opportuno verificare che in LAN non vi siano risorse accessibili senza password o con credenziali generiche note a gruppi più o meno ampi di utenti.

4) Adottare un’efficace politica per i backup. Gli utenti, soprattutto dipendenti e collaboratori, non dovrebbero mai essere in grado di accedere al contenuto del NAS o del server utilizzato per il backup dei dati. O meglio, possono essere messi nelle condizioni di accedere alle versioni di backup più recenti ma non alle versioni precedenti dei medesimi file.

Negli articoli Backup, le migliori strategie per proteggere i dati, OpenMediaVault, cos’è e come costruire un NAS da soli e Cos’è e come funziona Synology Active Backup for Business abbiamo presentato diverse soluzioni per gestire efficacemente il versioning dei dati e attivare la deduplicazione, così da ridurre lo spazio necessario per la conservazione delle copie di backup.

5) Utilizzare un prodotto con pannello centralizzato per la gestione degli endpoint. Gli strumenti software avanzati per il controllo della rete locale e dello stato degli endpoint offrono capacità euristiche per il rilevamento di molteplici tipologie di minacce, comprese quelle veicolate attraverso documenti Office malevoli.

Le soluzioni più evolute, dopo una prima analisi, caricano i file sospetti all’interno di una sandbox per verificarne intelligentemente il comportamento e smascherare gli oggetti pericolosi.

Kaspersky Endpoint Security for Business consta delle funzionalità utili per rilevare le minacce in transito sulla rete locale. Soluzioni simili sono Sophos Endpoint Protection, BitDefender GravityZone (Bitdefender contro le nuove minacce informatiche sempre più complesse) e Malwarebytes Endpoint Protection (Malwarebytes, proteggere singoli PC e l’intera rete aziendale da un unico pannello cloud).

F-Secure mette a disposizione il servizio Rapid Detection & Response che aiuta le aziende a fronteggiare eventuali attacchi informatici, prima durante o successivamente all’evento.

6) Corretta gestione delle vulnerabilità. Strumenti di asset discovery e vulnerability scanning aiutano a minimizzare la superficie d’attacco identificando vulnerabilità critiche che possono essere sfruttate.

In azienda spesso si usano sistemi operativi e applicazioni non aggiornati, che contengono falle già risolte ma per le quali non sono state installate le corrispondenti patch. La gestione delle patch Windows mediante WSUS (Windows Server Update Services) è un’ottima soluzione ma strumenti che aiutano a eseguire l’inventario dei software installati su ogni endpoint (anche quelli di terze parti) e intervenire con l’installazione degli aggiornamenti di sicurezza si rivelano utilissimi per mettersi al riparo da rischi di aggressione: Windows Defender ATP: un unico pannello per controllare la sicurezza dei dispositivi.

Particolare attenzione deve essere riposta anche sull’aggiornamento del firmware dei dispositivi costantemente collegati alla rete e che magari vengono resi raggiungibili e accessibili dall’esterno (router, NAS, telecamere di sicurezza, device IoT,…). Se non adeguatamente protetti, tali device possono fungere da “testa di ponte” per attaccare l’intera infrastruttura aziendale.

F-Secure Radar è una soluzione di vulnerability management proposta dall’azienda finlandese che permette di minimizzare la superficie d’attacco identificando vulnerabilità critiche sfruttabili da parte di malintenzionati.

7) Segmentare la rete e separare i sistemi critici. È fondamentale esaminare ed eventualmente ripensare la struttura e la configurazione della rete verificando quali servizi l’azienda espone, segmentando ove necessario la LAN e isolando i sistemi più critici. La rete aziendale e i dispositivi ad essa collegati dovrebbero essere impenetrabili dall’esterno ed eventualmente utilizzabili solo previa attivazione di una VPN sicura.

A titolo esemplificativo dovrebbe essere il server NAS a “pescare” sulle risorse condivise e creare il backup dei file (conservando opportunamente le precedenti versioni) mentre non dovrebbero essere le singole workstation a inviare al NAS i loro dati.

8) In caso di dubbi, l’analisi su VirusTotal è sempre un buon approccio. Rispetto a qualche tempo fa, quando VirusTotal utilizzava soltanto un certo insieme di motori di scansione per analizzare i file, lo strumento ha subìto un’importante evoluzione: oggi infatti vengono utilizzati sandbox e intelligenza artificiale (oltre che l’analisi comportamentale) per accertare “l’identità” di un file e la sua potenziale pericolosità: VirusTotal: guida all’uso del servizio per controllare l’identità dei file.

Su VirusTotal si possono controllare tutti i tipi di file: non soltanto gli eseguibili ma anche documenti Office.

Nell’articolo Aprire documenti Word: come farlo in tutta sicurezza abbiamo pubblicato ulteriori suggerimenti.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19098.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/gd0.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/blocco-outlook-microsoft-365.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/office-2016-crash-patch.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/installazione-office-microsoft-365-gratuito.jpg)