/https://www.ilsoftware.it/app/uploads/2023/05/img_17774.jpg)

Jens “atom” Steube, uno dei ricercatori che ha attentamente verificato la sicurezza del nuovo standard WPA3 per la protezione delle reti WiFi (WPA3, cos’è e come funziona: più sicurezza per le reti WiFi), ha fatto presente che violare le WiFi protette con WPA e WPA2 potrebbe diventare più semplice.

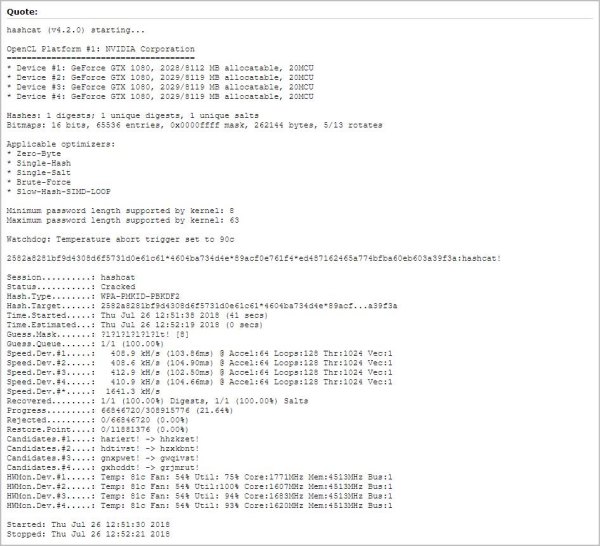

Mentre le modalità d’attacco nei confronti di WPA/WPA2 già note necessitano che l’aggressore resti in attesa di un tentativo di login da parte di un utente e provveda a catturare un handshake completo, il nuovo approccio presentato da Steube richiede l’acquisizione di un singolo frame, richiesto dallo stesso aggressore.

Durante la fase di autenticazione dei client, i dispositivi WiFi utilizzano il cosiddetto Pairwise Master Key Identifier (PMKID) generato automaticamente dal router.

L’uso di questo identificativo è parte integrante del normale processo di hanshake e viene adoperato per confermare che sia il router che il client conoscono la password della rete wireless. Il PMKID viene calcolato utilizzando una formula ben precisa che coinvolge un’etichetta prefissata e i MAC address.

La nuova modalità di attacco descritta da Steube non permette, com’è ovvio, di acquisire direttamente alla password usata a protezione della rete WiFi ma, piuttosto, rende più facile l’acquisizione di un hash successivamente utilizzabile per risalire alla password.

A seconda della complessità della password scelta a protezione della rete WiFi protetta con WPA/WPA2 “indovinarla” per tentativi può richiedere comunque molto tempo.

Va detto, come evidenzia Steube nella sua analisi, che molti utenti non modificano la password PSK della WiFi impostata di default dal produttore del router. Il risultato è che attacchi mirati su gruppi ben precisi di utenti potrebbero diventare decisamente più percorribili rispetto a quanto visto sino ad oggi.

Il consiglio è quello di impostare sempre password complesse per proteggere le proprie reti WiFi usando una combinazione intelligente di lettere maiuscole/minuscole, numeri e simboli.

Steube offre un termine di paragone spiegando che la chiave PSK preimpostata dalla maggior parte dei produttori sui router e sugli access point WiFi lunga 10 caratteri può essere violata in 8 giorni usando un sistema composto da 4 GPU. Uno sforzo notevole che però può essere alleviato ricorrendo al nuovo approccio proposto dallo sviluppatore del software Hashcat.

/https://www.ilsoftware.it/app/uploads/2024/09/vulnerabilita-access-point-zyxel.jpg)

/https://www.ilsoftware.it/app/uploads/2024/09/studio-radiazioni-cellulari-tumori.jpg)

/https://www.ilsoftware.it/app/uploads/2024/07/wifi-calling-fastweb.jpg)

/https://www.ilsoftware.it/app/uploads/2024/06/vulnerabilita-wifi-windows-esecuzione-codice-remoto.jpg)