Secure Boot è una funzionalità che fa parte dei BIOS UEFI e che permette di bloccare tutti i componenti caricati all’avvio del sistema che non sono approvati perché sprovvisti di una chiave crittografica autorizzata e memorizzata a livello di firmware.

Lo scopo principalmente quello di impedire ai malware (ad esempio ai rootkit) di modificare la procedura di avvio del sistema ed eseguirsi automaticamente prima del caricamento di Windows costituendo un grave rischio per la riservatezza e l’integrità dei dati.

Le distribuzioni Linux più recenti si avviano e si installano senza problemi sulla maggior parte dei PC con Secure Boot attivato. Questo perché il primo stadio del boot loader EFI (Extensible Firmware Interface) della distribuzione Linux è firmato da Microsoft.

Come sottolinea però anche l’autore della nota utilità Rufus le applicazioni distribuite sotto licenza GNU GPLv3 sono al momento escluse e non possono essere firmate rendendole compatibili con Secure Boot.

Si può pensare a UEFI come a un’interfaccia software che si trova tra il sistema operativo, il firmware e l’hardware. Ha da tempo sostituito i BIOS legacy ed è presente da anni sulle schede madri di tutti i produttori.

Secure Boot requisito essenziale per installare Windows 11 insieme con il chip TPM 2.0

Pur sollevando non poche critiche, l’attivazione del Secure Boot e la presenza del chip TPM 2.0 sono imprescindibili per l’installazione di Windows 11.

Ad oggi ci sono molti modi per superare il controllo circa l’attivazione di Secure Boot e l’utilizzo del chip TPM 2.0: gli espedienti funzionano al momento con le versioni di anteprima di Windows 11 così come con la ISO del sistema operativo derivata dal programma Windows Insider ma non è detto che continuino ad essere efficace con la release definitiva del sistema operativo.

Ciò premesso Windows 8.x e Windows 10 sono e restano installabili ed utilizzabili senza l’abilitazione del Secure Boot mentre Microsoft ha deciso di “cambiare rotta” proprio con Windows 11. Perché?

Il fatto che, ad esempio, con una semplice modifica a livello di registro di sistema si possa rimuovere il controllo sul Secure Boot e installare Windows 11 anche su quei sistemi ove la funzionalità è disabilitata è una conferma del fatto che la nuova piattaforma può funzionare senza problemi anche senza Secure Boot.

Microsoft racconta di aver sviluppato Windows 11 attenendosi a tre principi: sicurezza, affidabilità e compatibilità.

Per l’azienda di Redmond Secure Boot e chip TPM 2.0 diventano strumenti sempre più funzionali per la protezione di qualunque sistema ed è per questo che vengono indicati come requisiti essenziali.

In un altro articolo abbiamo visto come verificare se Secure Boot è attivo: lo si può fare infatti da Windows premendo Windows+R, digitando msinfo32 quindi cliccando su Risorse di sistema e verificando quanto in corrispondenza di Stato avvio protetto.

In alternativa da una finestra PowerShell aperta con i diritti di amministratore si può scrivere semplicemente Confirm-SecureBootUEFI per conoscere lo stato della funzionalità Secure Boot: true indica che è abilitata; false che è disattivata.

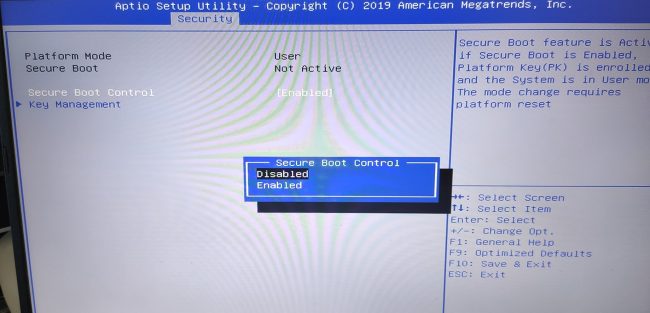

Per accedere rapidamente al BIOS UEFI e modificare lo stato di Secure Boot basta premere Windows+R in Windows 10 quindi digitare shutdown /r /fw /f /t 0 nel campo Apri.

Come ultime passo non si dovrà premere semplicemente Invio ma CTRL+MAIUSC+INVIO. In questo modo il comando verrà eseguito con i diritti di amministratore e il sistema si riavvierà automaticamente accedendo subito a UEFI.

Nella sezione Security (o similare) di UEFI si potrà porre su Enabled la voce Secure Boot per abilitare la funzionalità. Ricordarsi da ultimo di salvare la modifica selezionando l’apposita voce (Save & exit).

Su alcuni sistemi più vecchi è necessario disattivare l’opzione CSM per far apparire l’impostazione Secure Boot nel BIOS UEFI.

Nel caso in cui si utilizzasse BitLocker per proteggere il sistema un’eventuale disattivazione di Secure Boot comporterà la necessità di digitare la chiave di ripristino.

/https://www.ilsoftware.it/app/uploads/2023/05/img_23264.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/errore-0x80070643-winre.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/perche-barra-applicazioni-windows-11-inamovibile.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/inetpub-aggiornamenti-microsoft-windows-11.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/violazione-di-sicurezza-secure-boot.jpg)