Un gruppo di ricercatori ha individuato una nuova modalità che consente di tracciare uno stesso utente che usa più browser differenti installati sul medesimo dispositivo. In altro parole, cambiando browser uno stesso utente non riesce a sfuggire al tracciamento posto in essere da un sito web che è in grado di riconoscerlo.

Il meccanismo si basa sulla verifica delle applicazioni che l’utente ha installato sulla sua macchina. Alcuni programmi, infatti, utilizzando schemi URI personalizzati: facendo clic su un URL che comincia con uno specifico prefisso si apre l’applicazione corrispondente.

Prendiamo il caso di Zoom: l’applicazione per le videoconferenze configura e utilizza l’URL zoommtg://. Cliccando lato browser su un indirizzo che inizia con questo prefisso, Zoom si aprirà immediatamente e in modo automatico.

Sono però centinaia gli URI utilizzate da altrettante applicazioni di vasto impiego: Wikipedia li riassume in questa pagina.

L’autore di uno dei più famosi meccanismi di fingerprinting basati sull’utilizzo di JavaScript (FingerprintJS), Konstantin Darutkin, ha scoperto l’esistenza di una vulnerabilità che permette a un sito web di tracciare l’utente di un dispositivo tra diversi browser, anche se ad esempio passa tra Chrome, Firefox, Microsoft Edge, Safari e persino Tor Browser.

“Un sito web che sfrutta la vulnerabilità in questione può creare un identificativo univoco e collegarlo allo stesso utente indipendentemente dal browser da questi utilizzato“, ha spiegato Darutkin.

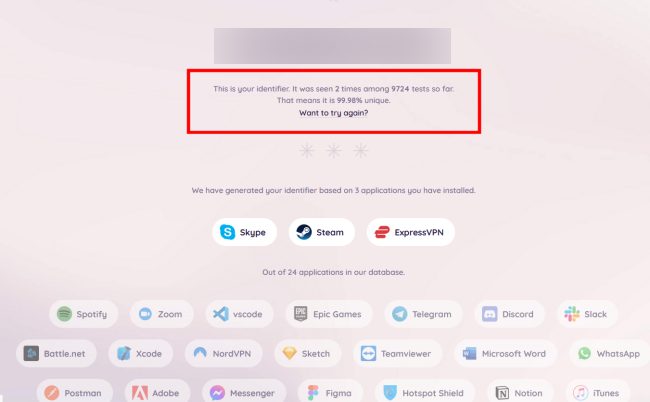

Provate a visitare la pagina SchemeFlood dal browser Edge cliccando quindi su Get my identifier.

Durante il test l’applicazione web proverà a sollecitare l’apertura di vari schemi URI per capire quali applicazioni l’utente ha installato sul suo sistema. Il loro nome apparirà in chiaro e alla fine verrà generato un identificativo univoco di tipo alfanumerico.

Provate a questo punto a effettuare il test con un altro browser installato sulla stessa macchina: Chrome, Firefox e addirittura Tor Browser. Si noterà come il codice restituito è sempre lo stesso a conferma che l’applicazione web è riuscita a riconoscere univocamente lo stesso sistema a dispetto del browser utilizzato.

Gli sviluppatori di Chrome avevano già introdotto alcune contromisure per impedire questo tipo di attacchi ma Darutkin ha scoperto che il visualizzatore di file PDF integrato nel browser permette di superare ogni restrizione.

Al momento, quindi, anche Tor Browser (vedere Tor Browser, cos’è e come funziona la nuova versione del programma) offre un po’ di protezione in meno per quanto riguarda la tutela dell’identità dell’utente. Tutti i produttori di browser hanno comunque già fatto sapere di essere al lavoro per rimuovere la problematica scoperta da Darutkin: la vulnerabilità verrà rimosso con l’installazione di uno dei prossimi aggiornamenti.

Aggiornamento: come riportato in altri nostri articoli, il problema è stato risolto in tutti i principali browser web. Suggeriamo la lettura del nostro approfondimento sulle tecniche di fingerprinting.

/https://www.ilsoftware.it/app/uploads/2023/05/img_22956.jpg)

/https://www.ilsoftware.it/app/uploads/2024/08/opera-copertina.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/privacy-link-visitati-google-chrome.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_474882.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/comandi-ai-tag-gestire-schede-browser.jpg)