Tor (“The Onion Router“) è il noto servizio che consente di navigare anonimi in Rete. Proprio per questa sua peculiarità Tor è da tempo un “sorvegliato speciale” negli Stati Uniti ed oggetto di tentativi di censura in molteplici nazioni governate da regimi dittatoriali.

Nelle sue analisi periodiche, il team di sviluppo di Tor ha più volte reso pubblici i tentativi, messi in atto da alcuni regimi totalitari, di bloccare il traffico riferibile all’utilizzo del servizio. Molte le azioni censorie avviate ai danni del servizio: uno degli interventi più gettonati è l’introduzione di particolari policy per la gestione del traffico attraverso i cosiddetti “border router”, responsabili dell’instradamento di grandi quantitativi di traffico da e verso una specifica nazione.

Gli amministratori del progetto Tor hanno reagito a tutti i tentativi censori ponendo in atto sempre più evolute contromisure.

Ma cos’è Tor e perché viene sempre più spesso osteggiato?

La risposta è piuttosto semplice se si parte da una falsa credenza comune a molti utenti. La rete Internet, di per sé, non offre alcun livello di anonimato. Contrariamente a ciò che molti pensano, le operazioni effettuate online da parte di un utente possono essere facilmente ricostruite. Tutte le azioni compiute in Rete lasciano tracce in molti punti: i provider Internet sono obbligati a conservare i log degli accessi per un periodo non inferiore a dodici mesi, i server web che ospitano i siti visitati tengono anch’essi traccia dei client via a via connessi, per non parlare di ciò che accade tra l’origine e la destinazione dei pacchetti dati.

Ecco allora che entra in gioco Tor, un sistema di comunicazione che protegge gli utenti dall’analisi del traffico e che quindi consente di navigare anonimi attraverso l’impiego di un network di onion router gestiti da volontari.

Utilizzando Tor, il traffico dati non transita più direttamente da client a server e viceversa ma passa attraverso dei router che costituiscono un “circuito virtuale” crittografato a strati (da qui il termine “onion” che in italiano è traducibile col termine “cipolla“). Dal momento che tutte le informazioni vengono dinamicamente cifrate, nessun osservatore posto in un qualunque punto del “tragitto”, è in grado di conoscere l’origine o la destinazione dei pacchetti dati.

Come “valore aggiunto”, la rete alla base del funzionamento di Tor garantisce una bassa latenza nella trasmissione e nella ricezione dei dati. Tor può essere utilizzato per “anonimizzare” qualunque tipo di servizio: dalla semplice navigazione sul web, alla posta elettronica, passando per la messaggistica istantanea, per le connessioni SSH e così via.

Tutti i pacchetti dati si compongono di due parti: il “payload”, ossia le informazioni tra veicolare, e un’intestazione usata per scopi di routing ovvero per indirizzare il dato verso la corretta destinazione. Anche nel caso in cui si provveda a crittografare il “payload”, effettuando un’analisi del traffico, dall’esame delle intestazioni qualcuno potrebbe comunque riuscire a carpire un buon numero di informazioni sulle attività che si stanno espletando.

Tor si preoccupa di ridurre i rischi di “intercettazione” distribuendo la richiesta dell’utente attraverso diversi sistemi in Rete in modo che nessun nodo possa mettere in correlazione diretta la reale sorgente dei pacchetti dati con la destinazione. L’idea è quella di usare sempre un percorso estremamente variabile, molto difficile da ricostruire. Anziché collegare in modo diretto la sorgente con la destinazione dei dati, i pacchetti – sulla rete Tor – seguono un percorso casuale attraverso router che celano le tracce della comunicazione in modo tale che nessun osservatore esterno possa stabilire da dove proviene un pacchetto e dove è destinato.

Il software Tor, installato sui sistemi client, negozia periodicamente un circuito virtuale attraverso più nodi della rete, fino alla destinazione finale. L’uso della crittografia a strati permette di ottenere il massimo livello di segretezza. In più, ogni singolo onion router decide a quale nodo della rete inviare i pacchetti e negozia una coppia di chiavi crittografiche per spedire i dati in modo sicuro. A non essere cifrata è solamente la comunicazione che viene instaurata fra l’ultimo nodo Tor e la destinazione finale. Purtuttavia, se la destinazione fosse a sua volta un relay Tor, l’intera comunicazione sarebbe completamente cifrata sottraendosi all’analisi di un eventuale osservatore posto nella tratta finale del circuito.

Navigare anonimi con Tor: download ed installazione del pacchetto

La versione di Tor che consigliamo di utilizzare si chiama Tor Browser Bundle ed è scaricabile da questa pagina cliccando su Microsoft Windows, selezionando Italiano quindi Downlod Tor Browser Bundle.

Tor Browser Bundle è un pacchetto “portabile” che non necessita di alcun tipo di configurazione per poter funzionare.

Esso include una versione “personalizzata” del browser Mozilla Firefox, che si connette alla rete passando per il proxy locale (127.0.0.1) SOCKS, e Vidalia, una comoda interfaccia grafica per la gestione del funzionamento di Tor.

Tor Browser Bundle non modifica la configurazione dei browser web installati sul sistema e può essere utilizzato ogniqualvolta si desideri navigare anonimi in Rete.

Per utilizzare Tor Browser Bundle, basta fare doppio clic sul file tor-browser-2.3.xx-x_it.exe. Alla comparsa della finestra riprodotta in figura, suggeriamo di indicare solamente C:\ in modo tale che il contenuto dell’archivio compresso di Tor sia automaticamente estratto nella cartella C:\Tor Browser:

Dopo aver fatto clic sul pulsante Extract, bisognerà portarsi nella directory C:\Tor Browser quindi fare doppio clic sul file Start Tor Browser.exe:

Dopo diversi secondi di attesa si dovrebbe ottenere il messaggio “Connesso alla rete Tor“:

Il pulsante Configurazione del relaying consente di verificare la configurazione di Tor anche se, nella versione “Browser Bundle” non è tipicamente necessario alcun intervento.

Cliccando su Usa una nuova identità è possibile richiedere, in qualunque momento, la creazione di un nuovo circuito virtuale.

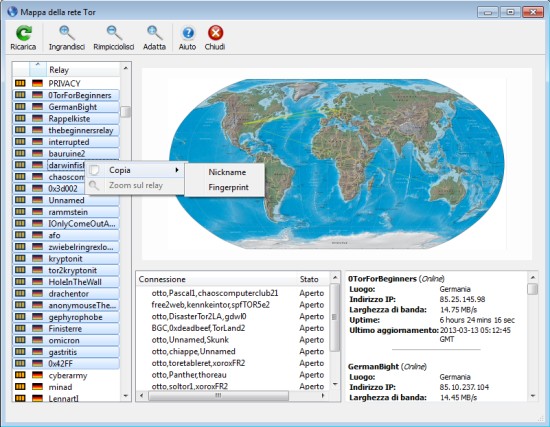

Il pulsante Mostra la rete consente di ottenere un’idea di quali e quanti nodi compongono la rete Tor: si noterà come i relay siano sparsi in tutto il mondo (cliccando sulla colonna che mostra le varie bandierine, si potrà raggruppare i nodi sulla base del Paese di appartenenza).

Contemporaneamente, Tor Browser Bundle avvierà una versione ESR di Mozilla Firefox mostrando il messaggio Congratulations. Your browser is configured to use Tor.

L’indirizzo che apparirà nella schermata (il browser viene fatto puntare all’URL check.torproject.org) è quello dell’ultimo relay usato all’interno della rete Tor prima di raggiungere la destinazione.

D’ora in avanti, tutti i server ai quali ci si collegherà, non “vedranno” più l’IP reale assegnato dal proprio provider Internet ma quello del relay appartenente alla rete Tor.

Navigare in Rete come se si fosse connessi da una specifica nazione

Se si volesse fare in modo di ottenere solamente indirizzi IP di una specifica nazione, si dovrà fare clic sul pulsante Mostra la rete di Vidalia, cliccare sulla colonna delle bandierine quindi selezionare (con il mouse e le freccette, aiutandosi con i tasti MAIUSC e CTRL) i nodi di un Paese di proprio interesse:

Com’è possibile notare, nel nostro caso abbiamo selezionato solo alcuni nodi tedeschi. Si dovrà poi fare clic con il tasto destro del mouse su uno qualunque dei relay selezionati e scegliere Copia, Fingerprint.

A questo punto, bisognerà chiudere Tor cliccando sul pulsante Esci di Vidalia: così facendo verrà arrestato Tor, chiuso Vidalia e il browser Firefox.

Si dovrà quindi aprire il file di configurazione di Tor conservato nella cartella C:\Tor Browser\Data\Tor e denominato torrc.

Il file torrc, sprovvisto di estensione, può essere aperto con un qualunque editor di testo (Blocco Note, TextPad, Notepad++).

In calce al file di configurazione si dovranno aggiungere due righe di testo:

StrictExitNodes 1

ExitNodes

Accanto alla seconda riga (ExitNodes) si dovrà fare clic col tasto destro del mouse ed incollare (“Paste“) i nodi precedentemente estratti dalla finestra di Vidalia con il comando Copia, Fingerprint.

Le modifiche applicate al file torrc dovranno essere opportunamente salvate.

Riavviando Tor Browser Bundle (doppio clic sul file Start Tor Browser.exe), Tor utilizzerà esclusivamente indirizzi IP appartenenti alla nazione scelta in precedenza. Per verificarlo basta connettersi con un sito web in grado di stabilire la posizione geografica di un indirizzo IP. A tal proposito, suggeriamo l’utilizzo dell’ottimo YouGetSignal (vedere questa pagina).

Ricordiamo che per modificare rapidamente l’indirizzo IP col quale ci si presenta ad un server web, è sufficiente cliccare sul pulsante Usa una nuova identità di Vidalia. Dopo aver fatto clic sul pulsante, è indispensabile attendere qualche secondo.

/https://www.ilsoftware.it/app/uploads/2023/05/img_9711.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_476036.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/router.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/collegamento-terabit-wirless-ottico.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/addio-google.jpg)