Si chiama Emotet una minaccia ha iniziato a diffondersi addirittura nel 2014 e che continua a mietere vittime ancora nel 2020 confermandosi come uno dei malware più diffusi in assoluto su scala planetaria.

Emotet si diffonde principalmente via email utilizzando campagne spam e allegati Word ed Excel malevoli. Quando i documenti trasmessi via email vengono aperti sui sistemi delle vittime e viene attivata l’esecuzione delle macro, il codice dannoso di Emotet va in esecuzione e viene installato un trojan.

Una volta infettato il sistema dell’utente, Emotet legge gli indirizzi email utilizzati dalla vittima e li trasmette sui server remoti controllati degli aggressori insieme con le corrispondenti credenziali di accesso. Piuttosto facile, infatti, è estrarre le password di accesso ai vari account email memorizzate nei client di posta elettronica e nei password manager dei principali browser web: Password salvate: come e dove trovarle.

Raccolte tutte queste informazioni (ecco perché oggi è sempre più fondamentale attivare l’autenticazione a due fattori: vedere Verifica in due passaggi: qual è la modalità più sicura e Autenticazione a due fattori attiva dal 7 luglio su tutti gli account Google) Emotet può utilizzare gli account delle vittime per inviare ulteriori messaggi spam contenenti gli allegati malevoli. Così facendo il malware aumenta le possibilità di essere eseguito sui sistemi degli utenti perché le email partiranno da fonti considerate fidate.

Nel corso del tempo il trojan Emotet ha scaricato e installato sui PC infetti anche componenti malevoli aggiuntivi come TrickBot e QakBot, comunemente sfruttati dai criminali informatici che gestiscono molteplici ransomware: Ransomware: cos’è, come proteggersi e recuperare i file cifrati.

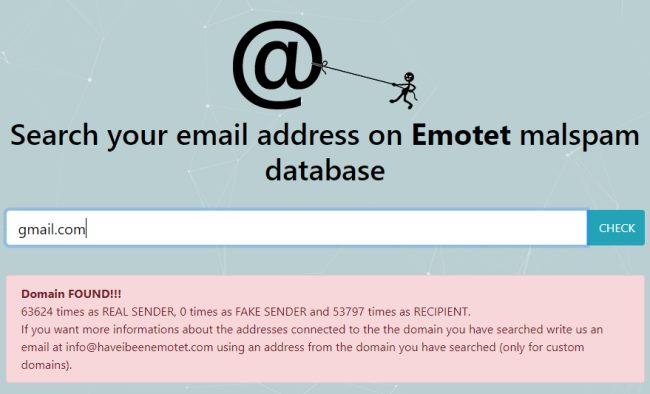

L’italiana TG Soft, azienda specializzata nelle soluzioni per la sicurezza informatica, ha lanciato il servizio web Have I been Emotet, uno strumento gratuito che permette di accertare se si fosse coinvolti negli attacchi Emotet.

Visitando il sito web e inserendo i propri indirizzi email è possibile verificare se qualcuno di essi sia stato utilizzato nelle campagne Emotet. Nella casella di ricerca si possono anche inserire interi nomi a dominio.

Queste le indicazioni che può restituire il servizio Have I been Emotet:

- REAL SENDER: indica che almeno uno dei dispositivi sui quali è in uso l’indirizzo email specificato è stato utilizzato per inviare messaggi contenenti il malware Emotet. Certamente si è subita un’infezione malware.

- FAKE SENDER: non è sintomo di un’infezione malware. L’indirizzo email è stato usato come mittente nelle varie campagne Emotet falsificando quanto presente nel campo “Da:”.

- RECIPIENT: indica che l’indirizzo email ha ricevuto uno o più messaggi di posta contenenti il malware Emotet.

TG Soft ha spiegato che i dati si riferiscono al periodo di osservazione compreso tra agosto e settembre 2020 durante il quale sono stati memorizzati oltre 2,1 milioni di indirizzi email coinvolti direttamente o indirettamente nelle campagne spam Emotet.

/https://www.ilsoftware.it/app/uploads/2023/05/img_21925.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/firefox-sandbox-escaping-windows-patch.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/atop-vulnerabilita.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/ILSOFTWARE-12.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/attacco-zero-day-windows-NTLM-hash.jpg)