/https://www.ilsoftware.it/app/uploads/2023/05/img_20793.jpg)

Battezzata Kr00k, si tratta di una vulnerabilità da poco individuata in alcuni chip WiFi realizzati da Broadcom e Cypress.

Secondo gli esperti, sfruttando i bug di sicurezza in questione, un aggressore può riuscire ad effettuare una parziale decodifica delle comunicazioni personali degli utenti ed estrapolare i dati contenuti nei pacchetti dati trasmessi in rete.

Il problema è stato messo a nudo dai tecnici di ESET che spiegano come sia di fatto possibile indurre i dispositivi vulnerabili a utilizzare una chiave crittografica formata unicamente da zeri per cifrare parte delle comunicazioni altrui.

Stando alle prime stime, definite “prudenti”, sarebbero oltre un miliardo i dispositivi WiFi affetti dalla falla Kr00k: dispositivi client di ogni tipo (smartphone, tablet, notebook), router e access point, prodotti per l’Internet delle Cose (IoT).

La nuova problematica è strettamente correlata con KRACK (Key Reinstallation Attack), attacco del quale avevamo parlato a ottobre 2017: Attaccare reti WiFi WPA2 è possibile: ecco gli attacchi KRACK, e interessa sia WPA2-Personal che WPA2-Enterprise, protocolli che permettono di proteggere l’accesso alle reti WiFi.

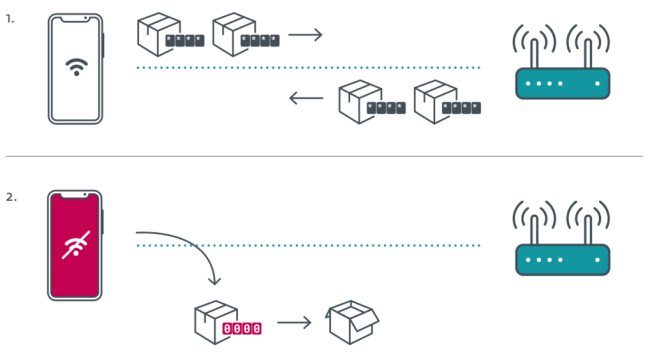

Diversamente rispetto a KRACK, che riguarda la fase di autenticazione (4-way handshake), Kr00k può essere sfruttato nel momento in cui un dispositivo viene disassociato dal router o dall’access point WiFi.

Dal momento che è semplicissimo forzare la disconnessione di un dispositivo (usando il MAC address della vittima e ponendo in essere un deauthentication attack), un aggressore fisicamente nelle vicinanze può ripetutamente usare questo espediente per catturare un ampio numero di pacchetti di dati (DNS, ARP, ICMP, HTTP, TCP) e, potenzialmente, sottrarre informazioni personali.

Ovviamente, l’utilizzo di protocolli che fanno uso della crittografia (ad esempio HTTPS) impedirà all’aggressore di leggere in chiaro i dati altrui. Ma nell’ambito delle reti locali, soprattutto nella gestione di dispositivi IoT, sensori e hardware di vario genere, può capitare di frequente che continuino ad essere usati protocolli coi quali i dati vengono scambiati in chiaro.

Tutti i dettagli sulla scoperta di ESET sono disponibili sul sito dedicato mentre, tra i dispositivi vulnerabili, vengono citati i seguenti: Amazon Echo 2a gen., Amazon Kindle 8a gen., Apple iPad mini 2, Apple iPhone 6, 6S, 8, XR, Apple MacBook Air Retina 13″ 2018, Google Nexus 5, Nexus 6, Nexus 6S, Raspberry Pi 3, Samsung Galaxy S4 GT-I9505, Galaxy S8, Xiaomi Redmi 3S, Asus RT-N12, Huawei B612S-25d, EchoLife HG8245H ed E5577Cs-321.

Il documento tecnico elaborato dagli esperti di ESET è invece consultabile cliccando qui.

/https://www.ilsoftware.it/app/uploads/2025/04/agcom-filtro-bloccare-spam-telefonico.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475604.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_475352_1744787408.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/01/2-11.jpg)