Un computer che si affaccia in rete connesso a valle di un router è già di per sé sufficientemente protetto dai tentativi di attacco che fanno leva sulla presenza di particolari porte aperte. Come più volte ricordato, infatti, tenere aperte (e raggiungibili dall’esterno) una o più porte non è di per sé un problema. Può diventarlo, invece, quando – sulle porte lasciate aperte – è in ascolto e, quindi, pronto per rispondere, un componente server.

Ad esempio, aprire la porta 80 in ingresso su una macchina collegata in rete locale non è fonte di minaccia. Di norma, infatti, il router non inoltrerà il traffico in arrivo su tale porta verso il client connesso in rete locale.

Perché il server web installato sul computer locale possa rispondere alle richieste provenienti dall’esterno, si dovrà aprire una porta in ingresso sul router ed effettuare l’inoltro dei dati (e quindi della richieste di connessione provenienti da remoto) verso il sistema locale. A tal proposito, suggeriamo la lettura dell’articolo Aprire porte sul router e chiuderle quando non più necessario).

Può diventare rischioso eseguire un server web non aggiornato (contenente vulnerabilità di sicurezza) su un sistema connesso alla rete locale esponendo poi le porte in ingresso sull’IP pubblico e accettando le connessioni da remoto. Ciò può avvenire, ad esempio, allorquando si inoltrasse il traffico in arrivo sul router usando port forwarding e port triggering (Port forwarding, cos’è e qual è la differenza con il port triggering) oppure quando le porte in ingresso venissero aperte via UPnP dai software installati (vedere Router, le operazioni da fare per renderlo sicuro al punto 6) Disattivare UPnP e controllare il port forwarding).

Quando si dovesse decidere di installare un componente software con funzionalità server su un sistema e aprire le porte all’esterno, bisognerà quindi assicurarsi di installare un programma esente da vulnerabilità, tenerlo sempre aggiornato in modo da applicare le correzioni per i bug di sicurezza e comunque verificare se si potesse collegarsi da remoto via VPN.

Un firewall può risultare molto utile non soltanto per filtrare le richieste di connessione in ingresso ma anche quelle in uscita.

Windows Firewall, perché valutare l’utilizzo di un software che ne faciliti l’utilizzo

Tutte le versioni di Windows integrano Windows Firewall con sicurezza avanzata, funzionalità “di sistema” che verifica costantemente l’eventuale utilizzo di programmi con funzionalità server e che permette di bloccare o limitare le richieste di connessione in uscita.

Il firewall di Windows è più che sufficiente per gestire tutte le esigenze: è quindi di solito controproducente installare prodotti alternativi.

Come abbiamo spiegato nell’articolo Windows Firewall: evitare che un programma si connetta ad Internet, il firewall di Windows può essere impostato anche per impedire le connessioni in uscita tentate da qualunque programma in esecuzione sulla macchina.

L’unico problema è che la configurazione di Windows Firewall non è a tutt’oggi “alla portata di tutti” e presuppone sempre – per i tentativi di connessione in uscita – un intervento manuale.

Per gestire questo aspetto, è possibile installare un software di terze parti che non si sostituisca al Windows Firewall ma, piuttosto, ne semplifichi la configurazione: un ottimo esempio è Windows Firewall Control, acquistato a suo tempo da Malwarebytes e recentemente divenuto gratuito: vedere Firewall di Windows, come configurarlo e migliorarne il comportamento e Windows Firewall Control diventa gratuito.

Anche TinyWall agiva, una volta installato, in maniera molto simile a Windows Firewall Control. Con il rilascio dell’ultima versione, TinyWall 3.0 si è evoluto trasformandosi in un software “stand alone” capace di affiancare il firewall di Windows.

Chi preferisse non usare un personal firewall di terze parti e fosse interessato a bloccare tutti gli eseguibili contenuti in una cartella (così da impedire a un programma e a tutti i suoi componenti di scambiare dati in rete) può utilizzare un semplice comando PowerShell, come spiegato nell’articolo Bloccare accesso Internet per un programma Windows.

TinyWall 3.0 è diventato un personal firewall

Il nuovo TinyWall, scaricabile gratuitamente da questa pagina, è compatibile con tutte le versioni di Windows a 64 bit, a partire da Windows 7.

Il firewall può essere utilizzato per lasciar passare solamente il traffico in entrata e in uscita dal sistema sul quale è installato imponendo un insieme di regole utilizzate per filtrare in tempo reale i pacchetti dati che possono transitare e quelli che invece devono essere bloccati.

TinyWall deve essere installato quando si è fisicamente dinanzi alla macchina da amministrare: non va invece caricato in modalità remota perché diversamente si perderebbe l’accesso allo stesso sistema.

A installazione conclusa, cliccando sull’icona visualizzata nella traybar quindi su Autorizza per eseguibile, Autorizza per processo e Autorizza per finestra programma, si possono consentire tutte le connessioni (sia in ingresso che in uscita) per uno specifico eseguibile, un processo in esecuzione o per il programma cui corrisponde la finestra selezionata dall’utente.

Una volta installato, TinyWall sa riconoscere – oltre ai componenti del sistema operativo che necessitano di “colloquiare” in rete – anche diverse applicazioni di utilizzo comune: in questi casi l’accesso viene consentito senza limitazioni.

La modalità Protezione normale è quella consigliata: nel caso in cui un’applicazione sconosciuta cercasse di collegarsi ad Internet e scambiare dati con sistemi remoti, TinyWall la bloccherà automaticamente grazie alle regole impostate a livello firewall di Windows.

Sarà poi l’utente, eventualmente, a decidere se sbloccare o meno l’applicazione.

TinyWall prevede poi approcci più o meno permissivi, richiamabili accedendo al menu Cambia modalità.

La modalità Autoapprendimento sblocca e quindi consente la comunicazione senza restrizione alcuna di tutti i programmi presenti sul sistema in uso.

Questa modalità dovrebbe essere utilizzata, al limite, solo sui sistemi Windows appena installati e certamente liberi da qualunque malware, software potenzialmente nocivo o indesiderato.

Nel caso di quei programmi di cui non si conosce bene il funzionamento e il comportamento, TinyWall permette di rendersi conto di quali eseguibili e processi tentino la connessione verso l’esterno (fare clic su Mostra connessioni dall’icona del programma nella traybar). Si potranno così creare, di conseguenza, regole per il blocco o l’autorizzazione.

Il nuovo TinyWall non sostituisce, come detto, Windows Firewall ma si propone come un software capace di completarne il funzionamento.

La versione del personal firewall appena rilasciata, inoltre, non crea alcun problema durante le operazioni di condivisione di file e cartelle (come invece avveniva in passato), supporta le applicazioni UWP scaricate e installate dal Microsoft Store.

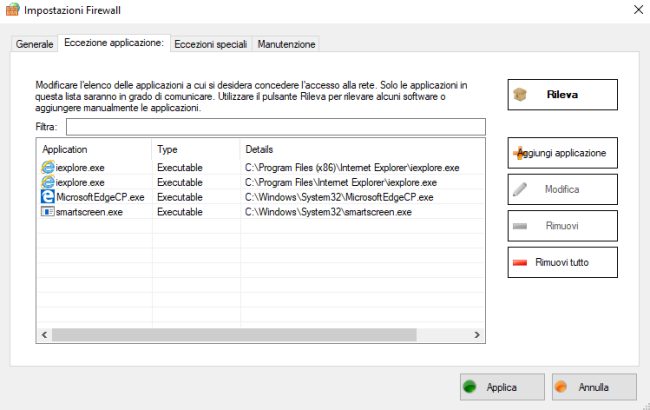

Cliccando con il tasto destro sull’icona di TinyWall quindi su Imposta e infine sulla scheda Eccezione applicazione, è possibile sbloccare programmi e componenti di sistema. Il pulsante Rileva consente di ottenere un elenco delle applicazioni che con buona probabilità devono essere autorizzate.

Non appena si decidesse di disinstallare TinyWall, basterà avviare la procedura di disinstallazione dal Pannello di controllo di Windows (sezione Programmi e funzionalità) o dalla sezione App e funzionalità nel caso di Windows 10.

/https://www.ilsoftware.it/app/uploads/2023/05/img_14065.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/recall-windows-11-seconda-versione.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475972.jpg)

/https://www.ilsoftware.it/app/uploads/2024/10/flyby11-forza-aggiornamento-windows-11.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/enclavi-vbs-windows.jpg)