La nuova minaccia appena scoperta dai tecnici dei laboratori Bromium e da Emsisoft non ha quasi nulla a che vedere con il ransomware Cryptolocker, largamente noto, purtroppo, a molti italiani. Il codice di TeslaCrypt – questo il nome assegnato al malware recentemente isolato – è differente, in larga parte, rispetto a quello di Cryptolocker (è stato calcolato che le affinità riguardano appena l’8% del codice) ma anche in questo caso il ransomware (ransom in inglese significa riscatto) cifra alcuni file memorizzati sul sistema in uso chiedendo all’utente una somma in denaro per recuperarli.

Diversamente rispetto ai ben noti Cryptolocker, Torrentlocker, CryptoWall e così via (vedere Infezione da Cryptolocker e CryptoWall: dati in pericolo), TeslaCrypt “prende in ostaggio” i file collegati al funzionamento di alcuni popolari videogiochi.

Bersaglio dell’azione di TeslaCrypt, titoli ampiamente conosciuti di produttori come Steam, Valve, Electronic Arts e Bethesda.

Sebbene TeslaCrypt, una volta in esecuzione sul sistema, provveda a crittografare file legati ai più conosciuti videogiochi, non disdegna di bloccare – rendendoli illeggibili – documenti, immagini, file di iTunes, database, sorgenti software, file CAD e così via (la lista completa delle estensioni prese di mira dal ransomware è pubblicata in questa pagina).

Il ransomware non arriva via email ma si diffonde col caricamento di creatività Flash malevole

Diversamente rispetto a ransomware come Cryptolocker, Torrentlocker e CryptoWall, TeslaCrypt sembra non diffondersi via email. Il vettore d’infezione scelto dagli autori del malware sono pagine web contenenti creatività Flash malevoli.

Allo stato attuale sembra che siano bersagliati quei browser che consentono l’utilizzo della classe JavaScript ExternalInterface e, quindi di ActionScript: Internet Explorer (compresa la versione 11) ed Opera.

Utilizzando una recente vulnerabilità scoperta nel componente Flash Player ed una vecchia lacuna di sicurezza di Internet Explorer (ancor’oggi funzionante: CVE-2013-2551), viene poi provocata l’esecuzione del codice dannoso.

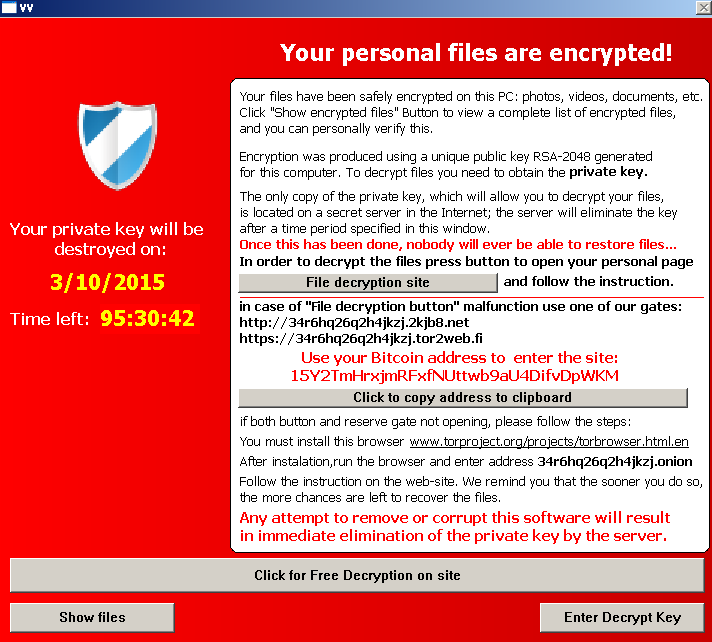

Una volta cifrati i file personali dell’utente, TeslaCrypt mostra una finestra simile alla seguente e richiede il versamento del riscatto.

Come spiegato sul sito di Bromium al momento non è disponibile alcuno strumento per decodificare i dati personali cifrati dal ransomware.

Inoltre, TeslaCrypt provvede a cancellare tutte le “copie shadow” dei file impedendo all’utente il recupero di versioni precedenti degli stessi file.

Per evitare di correre rischi, è bene accertarsi di utilizzare l’ultima versione di Flash Player. Per verificarlo, è sufficiente visitare questa pagina tenendo presente che la release più aggiornata è al momento la 17.0.0.134.

TeslaCrypt, invece, sfrutta una vulnerabilità presente nella release 16.0.0.287 e precedenti.

/https://www.ilsoftware.it/app/uploads/2023/05/img_11986.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/persona-tastiera-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/donna-con-computer-in-giardino.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/dati-personali-300x120.webp)