pfSense è un’ottima soluzione per configurare un potente, efficace ed efficiente firewall in locale (on premises) così come sul cloud. Il prodotto, distribuito sotto licenza BSD, quindi disponibile anche come software libero e open source, oltre a fornire un firewall completo e versatile, integra funzionalità di load balancing – per il bilanciamento del carico tra più server -, permette la configurazione di captive portal e consente la configurazione rapida di un server OpenVPN.

Il vantaggio è evidente: servendosi di pfSense è possibile collegarsi al proprio data center sul cloud in maniera sicura e amministrare tutti i server, siano essi Linux o Windows, senza esporre alcuna porta sull’IP pubblico, tranne quelle essenziali per la fornitura dei servizi (tipicamente 80 per HTTP e 443 per HTTPS).

Il firewall permetterà di lasciare tutte le altre porte di comunicazione accessibili solo attraverso la LAN virtuale: pfSense, come usarlo per configurare un firewall sul cloud.

Come configurare pfSense come server OpenVPN

Configurando pfSense come server OpenVPN ci si potrà collegare alla propria rete LAN, sia in locale che sul cloud, in tutta sicurezza acquisendo un indirizzo IP locale, come se il proprio sistema fosse fisicamente connesso a tale network.

Gli utenti più esperti possono addirittura creare un tunnel cifrato tra due reti completamente separate tra loro, siano esse entrambe sul cloud, entrambe on premises oppure in configurazione ibrida.

Per configurare pfSense come server OpenVPN è sufficiente seguire alcuni semplici passaggi:

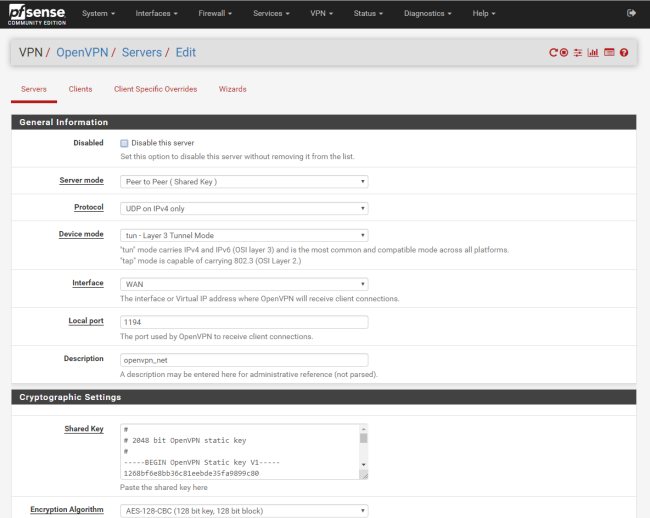

1) Cliccare sul menu VPN, OpenVPN di pfSense.

2) Nella scheda Server fare clic sul pulsante verde Add in basso a destra.

3) Rispetto alle impostazioni di default proposte da pfSense consigliamo di inserire ad esempio:

– Scegliere Peer to peer (shared key) accanto a Server mode

– 2048 bit in corrispondenza di DH Parameter length

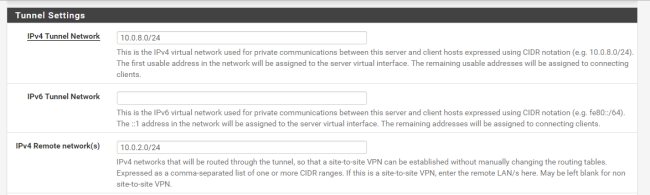

– Accanto a Tunnel Network inserire 10.0.8.0/24

– Nella casella Remote Network inserire 10.0.2.0/24

4) Copiare il contenuto del riquadro Shared key e salvarlo in locale, sul proprio PC, in un file di testo.

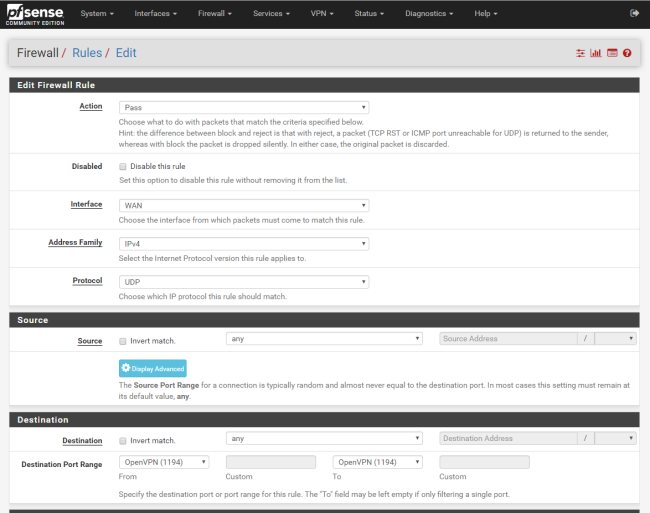

5) Portarsi in Firewall, Rules, cliccare su Add, importare UDP come protocollo sull’interfaccia WAN e 1194 nei campi Destination port range.

6) Spostandosi questa volta in Firewall, Rules, OpenVPN, basterà indicare Any in corrispondenza di Protocol e impostare la regola firewall, anche in questo caso, su Pass.

A questo punto la chiave crittografica potrà essere utilizzata per configurare un client OpenVPN e impostare una connessione sicura site-to-site.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19222.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/mare-fuori-quinta-stagione.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/privatevpn-estero-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/03/Nuovo-progetto-7-1.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/uomo-al-pc.jpg)