Stiamo ricevendo continue segnalazioni circa la ricezione di email sospette sulle caselle PEC messe a disposizione degli iscritti da parte dei principali ordini professionali italiani.

Esaminando i messaggi ricevuti abbiamo potuto verificare che in moltissimi casi si tratta effettivamente di di messaggi di posta elettronica certificata che tuttavia pongono in essere attacchi phishing o tentano di distribuire malware.

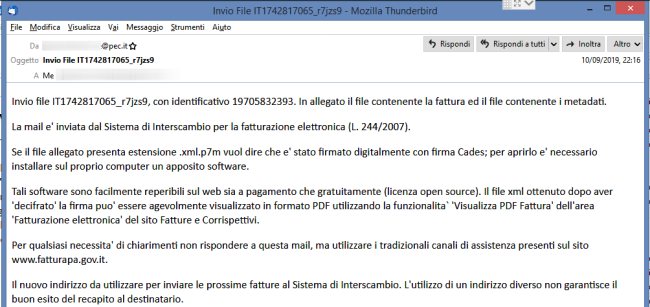

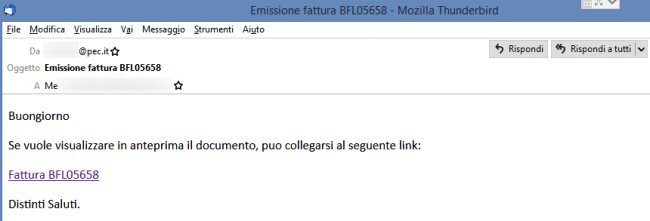

Nel corpo dei messaggi, provenienti appunto da caselle PEC, si legge ad esempio “Invio file (…) con identificativo (…). In allegato il file contenente la fattura ed il file contenente i metadati. La mail è stata inviata dal Sistema di Interscambio per la fatturazione elettronica (L. 244/2007)“. Oppure, ancora: “Emissione fattura (…). Se vuole visualizzare in anteprima il documento, può collegarsi al seguente link“.

Nel primo caso è presente un allegato in formato Zip, nel secondo l’email contiene un link ipertestuale verso un server remoto. L’obiettivo, in entrambi i casi, è quello di trarre in inganno il destinatario dell’email presentando allegato o contenuto remoto come la copia di una fattura elettronica. In realtà, entrambi gli oggetti – una volta scaricati ed eseguibili – sono script VBS o PowerShell che provocano l’esecuzione sul sistema di operazioni malevole e l’installazione di componenti malware.

Il team del CERT-PA, il Computer Emergency Response Team della Pubblica Amministrazione italiana, aveva lanciato l’allerta già a giugno 2019 parlando di una campagna spam mirata alla veicolazione di malware con obiettivo gli ingegneri dell’Ordine di Roma (vedere questo documento). Oggi campagne molto simili risultano in corso verso le caselle di posta elettronica certificata di molte altre categorie professionali.

Da parte nostra aggiungiamo che i messaggi contenenti il malware o link diretti per il download di componenti malevoli sembrano giungere da caselle PEC precedentemente violate dai criminali informatici. Una volta aggredito il sistema di un qualunque utente, infatti, i componenti dannosi possono iniziare a inviare email di posta elettronica certificata utilizzando le altrui credenziali, aumentando così l’efficacia della campagna spam-phishing.

Sono infatti molti i professionisti che considerano la PEC come uno strumento di comunicazione sicuro in quanto “certificato”. Le cose non stanno in questi termini: le caselle PEC possono essere prese di mira dai criminali informatici esattamente come le mailbox di tipo tradizionale.

Anzi, è proprio il falso senso di sicurezza che molti provano durante l’uso delle caselle PEC a rendere decisamente più pericolosi ed efficaci gli attacchi.

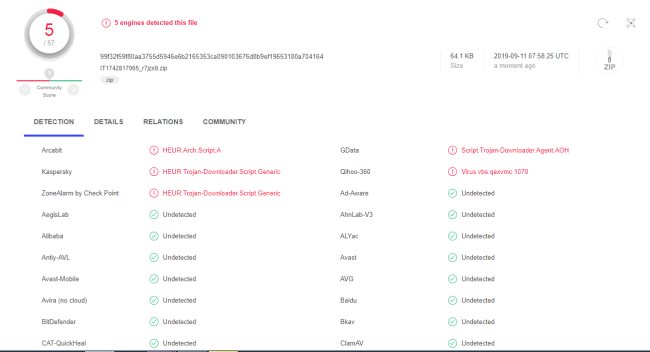

Una semplice analisi su VirusTotal di solito mette in guardia dall’apertura di allegati dannosi come quelli ricevute sulle caselle PEC negli ultimi giorni:

Senza cliccare, basta spostarsi sul link presente nell’email per controllare qual è l’URL di destinazione. Se esso non ha nulla a che vedere con il testo del link e soprattutto con il contenuto del messaggio che si è ricevuto, trattasi certamente di phishing (come nei casi di specie).

Nell’articolo Verificare se un link è sicuro prima di aprirlo abbiamo visto come controllare i link presenti in un messaggio di posta elettronica scoprendo quali possono nascondere un’insidia.

Ma come fanno i criminali informatici a bersagliare gli iscritti ai vari ordini professionali? Molto semplice. Ciascun ordine pubblica online l’albo degli iscritti con nome e cognome, numero di iscrizione, albo di appartenenza e così via.

Basta inserire questi dati sul sito INI-PEC per conoscere l’indirizzo PEC di ciascun professionista.

I link sospetti, inoltre, non si aprono mai: al massimo si scrive nella barra degli indirizzi del browser (Chrome o Firefox) view-source: quindi si incolla di seguito l’URL in modo da analizzarne il codice HTML.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19899.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/PEC-personale-amministratore-societa.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/app-noipa-dispositivo-non-sicuro.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/posizione-geografica-privacy-mobile.jpg)

/https://www.ilsoftware.it/app/uploads/2024/12/spid-hacker-infocert.jpg)