/https://www.ilsoftware.it/app/uploads/2023/05/img_13783.jpg)

Nei mesi scorsi si è spesso fatto riferimento alla scoperta di nuove vulnerabilità nella libreria Stagefright di Android. Si tratta di problematiche di sicurezza piuttosto gravi perché possono consentire ad un aggressore remoto di prendere pieno possesso del dispositivo mobile della vittima.

Le falle ripetutamente scoperte in Stagefright sono state e sono utilizzate per sferrare attacchi molto più spesso di quanto non si pensi. Anche perché alcune vulnerabilità possono essere sfruttate solamente inducendo la vittima a visitare una pagina web malevola.

Ne abbiamo parlato in modo approfondito nell’articolo Spiare un dispositivo Android: nuovo exploit Stagefright.

Le tante falle via a via individuate nella libreria Stagefright hanno indotto Google a rilasciare aggiornamenti su base mensile.

Il problema di fondo è che milioni di dispositivi Android non ricevono alcun tipo di aggiornamento perché sono ormai vecchi e non più supportati oppure sono di fascia medio-bassa quindi “abbandonati al loro destino” già dopo il lancio sul mercato.

Nell’articolo Difendersi dagli attacchi a Stagefright, se Android è vulnerabile abbiamo presentato tutte le lacune di sicurezza ad oggi conosciute in Stagefright e passaggi che si possono compiere per porsi al riparo da qualunque rischio di aggressione, anche sui dispositivi Android più vecchi o comunque non più supportati.

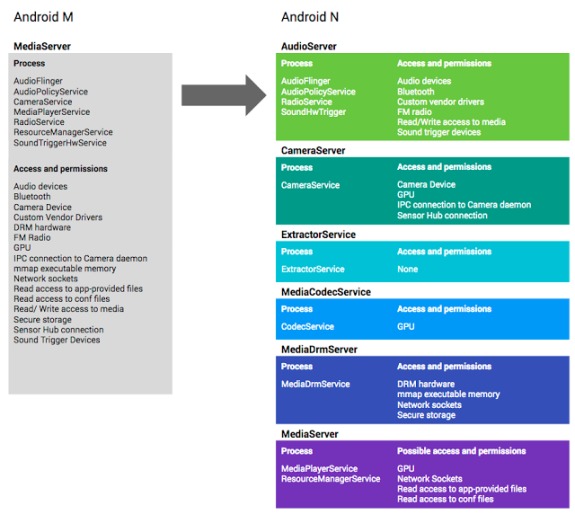

La notizia è che Google ha deciso, in Android N, di ridurre il minimo i pericoli derivanti dalla presenza della libreria Stagefright.

I tecnici di Google hanno spiegato che la prossima versione di Android, la “N” – non ancora rilasciata in versione finale – userà una libreria Stagefright completamente rivista.

Tale componente, in particolare, non potrà più utilizzare tutti i permessi di sistema e sarà scomposta in più parti, ciascuna autorizzata ad impiegare specifiche autorizzazioni.

In questo modo gli aggressori avranno “le mani legate” e non potranno più far leva sull’ampio ventaglio di permessi che la versione odierna di Stagefright può sfruttare.

Android N, infine, sarà in grado di rilevare gli errori di buffer overflow, il grimaldello più frequentemente adoperato dagli aggressori per interagire con quei processi ai quali, di norma, non si potrebbe avere accesso.

/https://www.ilsoftware.it/app/uploads/2024/07/3-32.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/samsung-galaxy-s22-ultra.jpg)

/https://www.ilsoftware.it/app/uploads/2023/11/Fortnite-per-Android-di-Google.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)